2023 Cybersecurity Year in Review

مراجعة الحالة الأمنية السيبرانية لعام 2023

تصاعد الحروب السيبرانية بين الهاكرز الناشطين سياسياً

شهد الصراع بين حم__اس وإس_رائيل في أكتوبر تدفقاً كبيراً لمجموعات الهاكرز الناشطين سياسياً. الهجوم المفاجئ الذي شنته حم_اس على دولة الاحتلال إسرائيل لم يكن له تأثيرات عالمية فحسب، بل أثر أيضاً على المجال السيبراني، مما جذب فاعلين من كلا الجانبين في النزاع. بدأت مجموعات الهاكرز الناشطة سياسياً - بما في ذلك مجموعات معروفة مثل Killnet وAnonymous Sudan وكذلك مجموعات أقل شهرة - بشن هجمات غير متناسقة وغالباً ما كانت غير معقدة في البداية، حيث غمرت الفضاء السيبراني بسرعة بالعديد من الفاعلين المختلفين. أعلنت العديد من مجموعات الهاكرز الناشطين سريعاً دعمهم لكلا الجانبين في الصراع، ونشروا رسائل سياسية تهديدية، ودعوا أتباعهم للانضمام وأعلنوا مسؤوليتهم عن هجمات DDOS ضد أهداف ذات اهمية - وهي تكتيكات وإجراءات وإجراءات نموذجية للهاكرز الناشطين. وهذا يتسق إلى حد كبير مع ما لاحظناه في بداية الحرب بين روسيا وأوكرانيا.

يعكس تصاعد الصراعات الإلكترونية بين الهاكرز الناشطين سياسياً في الصراع ديناميكية معقدة في الحروب الحديثة حيث تتجاوز الأعمال العدائية حدود المعارك التقليدية لتشمل الفضاء السيبراني. من الجدير بالذكر أيضاً أن الهجمات السيبرانية توفر وسيلة للدول والجماعات لتوجيه ضربات استراتيجية دون اللجوء إلى العنف الفعلي، مما يمكن أن يؤدي إلى تصعيد غير مقصود. التأثير المتزايد للهاكرز الناشطين سياسياً يبرز أهمية تطوير استراتيجيات دفاعية متقدمة ومتعددة الأبعاد لحماية البنى التحتية الحيوية والمعلومات الحساسة. يُظهر هذا النمط من الصراع كيف أصبحت الأمن السيبراني والسياسة الخارجية مترابطين بشكل وثيق، مما يتطلب استجابة شاملة ومتعددة لمواجهة التهديدات السيبرانية العابرة للحدود.

ظهور مجال أمن وحماية انظمة الذكاء الاصطناعي في عام 2023

يمكن اعتبار عام 2023 عامًا بارزًا ونقطة تحول في تطور مجال أمن الذكاء الاصطناعي، حيث شهدنا تزايد الاهتمام والتطوير في تقنيات الذكاء الاصطناعي المطبقة في الأمن السيبراني وايضا انطلاق العديد من التشريعات والتوصيات في مجال تطوير انظمة الذكاء الاصطناع وحمايتها. تتزايد الحاجة إلى حلول أمنية مبتكرة لمواجهة التحديات السيبرانية المعقدة والمتطورة. تتضمن هذه التقنيات استخدام الذكاء الاصطناعي في تحليل البيانات الكبيرة، تحديد التهديدات بشكل استباقي، وتعزيز الدفاعات الأمنية ضد الهجمات السيبرانية.

أبر ما تم اصداره لإدارة مخاطر الذكاء الاصطناعي.

• أمر تنفيذي أمريكي حول الذكاء الاصطناعي: أصدر الرئيس بايدن أمراً تنفيذياً يركز على تطوير الذكاء الاصطناعي بطريقة آمنة وموثوقة. يهدف الأمر إلى تعزيز مبادئ الذكاء الاصطناعي المسؤول والتعاون الدولي لإدارة مخاطر الذكاء الاصطناعي • قمة الأمان العالمية للذكاء الاصطناعي : عُقدت هذه القمة في المملكة المتحدة، وجمعت ممثلين من عدة دول لمناقشة المخاطر المرتبطة بتقنيات الذكاء الاصطناعي الحديثة. أسفرت عن إعلان بليتشلي الذي يبرز الحاجة للتعاون الدولي في الحفاظ على أمان الذكاء الاصطناعي. • خارطة طريق CISA لتبني الذكاء الاصطناعي: نشرت وكالة الأمن السيبراني وأمن البنية التحتية خارطة طريق تحدد خطوات رئيسية في خمسة مجالات تتعلق باستخدام الذكاء الاصطناعي المسؤول وحماية البنى التحتية الحيوية. • مبادئ توجيهية ‘آمنة بالتصميم’ للذكاء الاصطناعي: تم تطوير هذه المبادئ بالتعاون بين مركز الأمن السيبراني الوطني البريطاني وCISA الأمريكية. تهدف إلى ضمان دمج الأمان السيبراني في عملية تطوير الذكاء الاصطناعي منذ البداية. • تأسيس معهد الأمان للذكاء الاصطناعي: أعلن رئيس وزراء المملكة المتحدة ريشي سوناك عن تأسيس المعهد، الذي يركز على تقييم أنظمة الذكاء الاصطناعي المتقدمة ويسعى للريادة في أبحاث أمان الذكاء الاصطناعي. • مناقشات حول حوكمة الذكاء الاصطناعي: أكدت القمة على طبيعة حوكمة الذكاء الاصطناعي المتطورة وأهمية تطوير معايير داعمة لحوكمة تقنيات الذكاء الاصطناعي الرائدة. • دليل OWASP لأمان وخصوصية الذكاء الاصطناعي:يقدم دليل OWASP نظرة شاملة حول تصميم واختبار وشراء أنظمة الذكاء الاصطناعي الآمنة والمحافظة على الخصوصية. يركز الدليل على خصائص الذكاء الاصطناعي الفريدة التي تتطلب اهتماماً خاصاً بالأمن والخصوصية. • مشروع تبادل OWASP AI: تحت إشراف خبير الذكاء الاصطناعي روب فان دير فير، يهدف تبادل OWASP AI إلى تعزيز التعاون المفتوح المصدر بين الخبراء لمواجهة تحديات الأمن والتنظيم المرتبطة بالذكاء الاصطناعي. يعتبر هذا المبادرة منصة للمهنيين حول العالم لمشاركة الرؤى والاستراتيجيات للتقليل من التهديدات الأمنية لأنظمة الذكاء الاصطناعي. • أبرز المخاطر في الذكاء الاصطناعي حسب ML top 10 OWASP لعام 2023: يحدد هذا القائمة أهم مشكلات الأمان في أنظمة التعلم الآلي، بما في ذلك مجموعة متنوعة من الهجمات والثغرات الأمنية التي قد تؤثر على سلامة وأمان نماذج التعلم الآلي. • إطار إدارة مخاطر الذكاء الاصطناعي من NIST: يوفر هذا الإطار نهجاً منظماً لتحديد وتقييم وإدارة وتخفيف المخاطر المرتبطة بأنظمة الذكاء الاصطناعي. يتضمن عادةً أفضل الممارسات والمعايير والتوصيات لضمان نشر آمن وموثوق لتقنيات الذكاء الاصطناعي.

تراجع تمويل الشركات الناشئة في مجال الأمن السيبراني إلى أدنى مستوياته في 5 سنوات

شهد قطاع الشركات الناشئة في مجال الأمن السيبراني تراجعًا كبيرًا في التمويل خلال العام الماضي، حيث انخفض بنسبة 50% مقارنة بعام 2022. في عام 2023، تمكنت شركات الأمن السيبراني من جمع 8.2 مليار دولار فقط في 692 صفقة رأسمالية، مقارنة بـ 16.3 مليار دولار في 941 صفقة في العام السابق، وفقًا لأرقام Crunchbase. تميزت الربع الأخير من العام بأدنى مستوى للتمويل منذ الربع الثالث من عام 2018، حيث جمعت الشركات 1.6 مليار دولار فقط.

شهدت السنوات القليلة الماضية سلوكيات غير صحية في الاستثمار، وبناءً على ذلك، يرى الخبراء أن مستوى الاستثمار الحالي هو المستوى المناسب لهذا القطاع. على الرغم من التحديات الاقتصادية الكلية، يبقى الطلب على التحول الرقمي في مجال الأمن السيبراني مرتفعًا، ومع استمرار الصراعات العالمية وتصاعدها، يظل تهديد الهجمات السيبرانية مرتفعًا، وبالتالي، تبقى الحاجة إلى تعزيز تدابير الأمان السيبراني من خلال الاستثمارات التكنولوجية قائمة مواجهة التهديدات السيبرانية المتزايدة. من المهم للشركات الناشئة أن تتكيف مع الواقع الجديد وتعمل على تطوير حلول فعالة ومستدامة تلبي الاحتياجات المتغيرة للأمن السيبراني في بيئة عالمية معقدة ومتطورة.

ابرز الحوادث السيبرانية

اختراق بيانات تي-موبايل يؤثر على 37 مليون عميل

تي-موبايل كشفت عن حدوث اختراق بيانات أثر على معلومات شخصية تخص حوالي 37 مليون من عملائها الحاليين من المشتركين مسبقي الدفع وما بعد الدفع. وقد بدأ القراصنة بسرقة البيانات، التي تشمل الاسم، عنوان الفواتير، البريد الإلكتروني، رقم الهاتف، تاريخ الميلاد، رقم حساب تي-موبايل ومعلومات مثل عدد الخطوط على الحساب وميزات الخطة. تم اكتشاف الاختراق في 5 يناير، وتم إغلاق الثغرة التي استغلها القراصنة في غضون يوم واحد. القراصنة لم يخترقوا أي نظام تابع للشركة ولكنهم استغلوا واجهة برمجة التطبيقات (API). تي-موبايل لديها 110 مليون عميل في الولايات المتحدة

هذا الاختراق يسلط الضوء على المخاطر المتزايدة المتعلقة بأمن البيانات في عالم الاتصالات المتنقلة. استغلال واجهة برمجة التطبيقات (API) يعتبر نقطة ضعف شائعة في الأنظمة الرقمية، ويظهر كيف يمكن للقراصنة الوصول إلى كميات كبيرة من البيانات الشخصية دون الحاجة إلى اختراق الأنظمة الأساسية للشركة. اختراق MOVEit: الإحصاءات والتحليل** **اختراق MOVEit وتاشيره الممتد كمورد برمجيات منتشر

تعرضت شركة Progress Software Corporation في برمجية MOVEit وهي منصة لنقل الملفات لثغرة امنبة خطيرة في أواخر مايو 2023. تمت سرقة البيانات من قبل عملية الفدية المعروفة باسم Cl0p. تشير الإحصاءات الحالية إلى تأثر 2,731 منظمة و94,233,632 فرد. أكبر الضحايا من حيث عدد الأفراد المتأثرين هم Maximus، Welltok، وDelta Dental of California والتابعين لها. أثرت الاختراقات على قطاعات التعليم (39.1٪)، الصحة (20.1٪)، والتمويل والخدمات المهنية (13.3٪). تكلفة الاختراق، وفقًا لـ IBM، يمكن أن تصل إلى حوالي 15.5 مليار دولار أمريكي.

أكدت Cl0p مسؤوليتها عن الهجوم في 6 يونيو على موقعها. التحديات الأمنية تكمن في تأمين بيانات المنظمات وسلاسل التوريد الخاصة بها، خصوصًا في مواجهة الهجمات التي تستغل الثغرات الأمنية. الحادث كان مكلفًا للغاية، ليس فقط من حيث الإصلاح ولكن أيضًا في توفير الرصد الائتماني للأفراد ومواجهة الدعاوى القضائية المتعددة. هناك إمكانية كبيرة لاستخدام البيانات المسروقة في هجمات التصيد الاحتيالي المحددة والاحتيال عبر البريد الإلكتروني. هذا الاختراق يبرز الحاجة إلى تعزيز أمن البيانات على مستوى المنظمات وشركائها في سلسلة التوريد. استخدام الفدية ونشر البيانات المسروقة كأداة للابتزاز يشكل تحديًا متزايدًا لأمن الشركات والحكومات على حد سواء.

**اختراق شركة أوكتا

أوكتا، وهي منصة لإدارة الهويات والاعتمادات، تعرضت لاختراق أمني أثر بشكل كبير على عملائها وسلسلة التوريد الرقمية الخاصة بهم. الاختراق نتج عن استخدام بيانات اعتماد مسروقة، مما سمح للمهاجمين بالوصول غير المصرح به إلى نظام دعم العملاء الداخلي في أوكتا وعرض والوصول إلى ملفات العملاء الداخلية التي تحتوي على رموز اعتماد الدخول. تم اكتشاف هذا الاختراق من خلال تحليل ملفات الأرشيف الخاصة بال HTTP (HAR) التي تستخدمها فرق الدعم لتقليد نشاط متصفح العميل أثناء جلسات استكشاف الأخطاء وإصلاحها. تم استغلال هذه الملفات للوصول إلى بيانات حساسة للعملاء، بما في ذلك رموز الدعم وملفات تعريف الارتباط.

كما تأثرت شركات متعددة بالاختراق، بما في ذلك 1Password، BeyondTrust، وCloudflare. تتطلب هذه الحوادث من الشركات العمل بجدية لتقليل تأثيرها المباشر وتقليل التعرض للتهديدات للشركات الأخرى. يظهر الاختراق أيضًا الحاجة المتزايدة لضمان تحصين سلاسل التوريد الرقمية للشركات مع مقدمي الخدمات الخارجيين.

**حادثة خرق بيانات موقع 23andMe

موقع 23andMe، وهو عملاق في مجال الاختبارات الجينية، تعرض لحادثة تسريب البيانات الجينية مما كان له تاثير ضخم على معلومات الخصوصية لمستخدميه وبيعها في الدارك ويب. تم عرض معلومات حوالي 7 مليون مستخدم لـ 23andMe للبيع في منتدى إجرامي سيبراني. تشمل المعلومات المسربة تقدير المنشأ، السمات الظاهرية، معلومات الصحة، الصور، بيانات التعريف وغيرها. تحلل 23andMe.

عند سؤال الشركة عن المنشور، نفت في البداية صحة المعلومات، مدعية أنها “ادعاء مضلل”. لاحقًا، أكدت الشركة أنها على علم بأن معلومات ملفات تعريف بعض عملاء 23andMe قد تم تجميعها من خلال الوصول غير المصرح به إلى حسابات فردية تم تسجيلها لميزة “DNA Relative”، التي تتيح للمستخدمين الانضمام للشركة لعرض التطابقات المحتملة للأقارب.

تسريب بيانات 235 مليون حساب تويتر في خرق بيانات ضخم

تعرضت منصة تويتر لخرق أمني كبير، حيث تم تسريب بيانات حوالي 235 مليون مستخدم. البيانات المسربة تشمل أسماء المستخدمين، عناوين البريد الإلكتروني، أسماء الشاشات، عدد المتابعين، وتواريخ إنشاء حساباتهم، بالإضافة إلى بعض أرقام الهواتف. قالت شركة هدسون روك إن تسريب هذه السجلات الفريدة “سيؤدي للأسف إلى الكثير من الاختراقات، التصيد الإلكتروني المستهدف، والكشف عن معلومات الأشخاص”. وأفادت تقارير أن حجم قاعدة البيانات المتضمنة يبلغ حوالي 63 جيجابايت. وتضمنت هذه البيانات أسماء المستخدمين، العناوين البريدية، وأرقام الهواتف، تم عرصها للبيع بأسعار تصل إلى 200,000 دولار.

**تعرض كبرى الكازينوهات للاختراق

تعرضت شركة MGM Resorts و سيزارز لهجوم ببرنامج الفدية أدى إلى خسائر تقدر بـ 100 مليون دولار وسرقة بيانات العملاء. الهجوم تسبب في تعطيل الموقع الإلكتروني الرئيسي للشركة، أنظمة الحجز عبر الإنترنت، وخدمات داخل الكازينو مثل آلات القمار، أجهزة قراءة البطاقات الائتمانية، وأجهزة الصراف الآلي. كشفت الشركة أن المهاجمين تمكنوا من سرقة معلومات شخصية للعملاء تشمل الاسم الكامل، رقم الهاتف، العنوان البريدي، الجنس، تاريخ الميلاد، رقم رخصة القيادة، الرقم الاجتماعي، ورقم جواز السفر. السبب الرئيسي للاختراق كان من خلال الهندسة الاجتماعية. للتفاصيل يمكنكم الرجوع للحلقة الرابعة من قصص حوادث بودكاست. E04 - Cyberattack on Casinos

هذا الهجوم يبرز عدة نقاط مهمة في مجال الأمن السيبراني، أولاً، استخدام تقنيات الهندسة الاجتماعية من قبل الجناة يؤكد على الحاجة الماسة لتعزيز التوعية الأمنية بين الموظفين. ثانيًا، الخسارة الفادحة التي تكبدتها MGM تشير إلى الأثر المالي الكبير لهجمات الفدية، وتسلط الضوء على أهمية الاستثمار في تدابير الأمن السيبراني المتقدمة. أخيرًا، السرعة في الاستجابة للهجمات والشفافية في التعامل مع العملاء المتضررين عنصران حاسمان في الحد من الأضرار طويلة المدى على سمعة الشركة. من الضروري أن تستفيد المؤسسات من هذه الحوادث كفرص لمراجعة وتحسين بروتوكولات الأمان الخاصة بها والتأكيد على أهمية النسخ الاحتياطي السليم واستراتيجيات الاستجابة للحوادث.

**تعرض مايكروسوفت لاختراقين من قبل جهات مدعومة من روسيا والصين

مجموعة القرصنة الصينية اخترقت حسابات البريد الإلكتروني لحكومة الولايات المتحدة عبر Exchange، وفقًا لما ذكرته مايكروسوفت. هذا الاختراق شمل أكثر من عشرين منظمة حول العالم، بما في ذلك وكالات حكومية في الولايات المتحدة وأوروبا الغربية. الهجوم استخدم مفاتيح توقيع مسروقة لتزوير رموز المصادقة والوصول إلى الحسابات. وايضا رصد فريق أمن مايكروسوفت هجومًا من قبل فاعل مدعوم من روسيا يُدعى “Midnight Blizzard”. الهجوم، الذي بدأ في نوفمبر 2023، استهدف حسابات بريد إلكتروني تابعة لمايكروسوفت باستخدام هجوم “password spray” للحصول على نقطة انطلاق داخل الشبكة ومن ثم الوصول إلى نسبة صغيرة من حسابات البريد الإلكتروني للشركة.

تحليل الثغرات والمخاطر الامنية في عام 2023

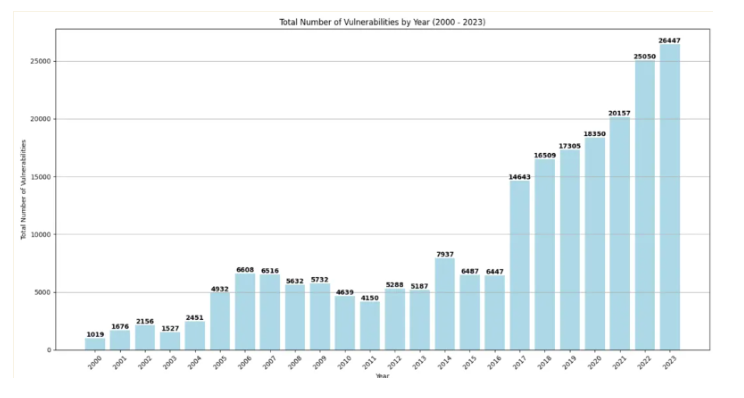

بناءا على تقرير المخاطر السنوي لشركة كوالاس فإن تم اكتشاف 26,447 ثغرة في عام 2023. حيث ان عدد الثغرات الامنية بتصاعد مستمر عام بعد عام, وان هذا العدد اكثر ب 1500 ثغرة من عام 2022. يجب الاشارة ايضا ان اقل من 1% من هذه الثغرات بشكل تهديد عالي الخطورة.

يظهر الرسم البياني التالي هذه الزيادة المستمرة

وبنظرة ادق للثغرات المكتشفة, فان 206 ثغرة فقط عالية الخطورة تحتوي على كود استغلال (اكسبلويت) منتشر للعوام. الرسم البياني التالي يوضح تحليل اعمق لهذه الثغرات المكتشفة

في عام 2023، كان متوسط الوقت لاستغلال الثغرات الأمنية العالية الخطورة 44 يومًا (حوالي شهر ونصف). ومع ذلك، يخفي هذا المتوسط الحاجة الملحة للتعامل مع الموقف حيث تم في العديد من الحالات استغلال الثغرات في نفس يوم نشرها، مما يشير إلى تحول في أساليب المهاجمين نحو الكفاءة المتزايدة وتقليص الوقت المتاح للمدافعين للرد. يتم استغلال 25% من الثغرات الأمنية عالية الخطورة في يوم نشرها، مما يدل على الحاجة الماسة للمنظمات لاتخاذ موقف استباقي تجاه إدارة التصحيحات والاستخبارات الأمنية. تم استغلال 75% من الثغرات خلال 19 يومًا (حوالي ثلاثة أسابيع) من النشر، مما يقدم فترة حرجة للمنظمات لتحديد الأولويات ومعالجة الثغرات الأمنية الأكثر خطورة.

الإحصائيات: 25% من الثغرات الأمنية عالية الخطورة تم استغلالها في يوم النشر. 75% من الثغرات تم استغلالها خلال 19 يومًا من النشر. 32.5% من 206 ثغرات أمنية تم تحديدها توجد في البنية التحتية للشبكة أو تطبيقات الويب. أكثر من 50% من الثغرات الأمنية عالية الخطورة تم استغلالها من قبل الجهات الفاعلة في التهديدات وجماعات الفدية والبرمجيات الخبيثة. 115 ثغرة استغلت من قبل جهات فاعلة محددة في التهديدات. 20 ثغرة استغلت بواسطة برمجيات الفدية. 15 ثغرة استغلت بواسطة البرمجيات الخبيثة وشبكات البوتنت.

تشير هذه الإحصائيات إلى أهمية استراتيجية شاملة لإدارة الثغرات الأمنية، تتضمن تنوعًا في أساليب إدارة الثغرات والحماية الاستباقية عبر جميع أصول تكنولوجيا المعلومات.

أبرز مجموعات التهديد السيبراني في عام 2023

في عام 2023، هزت مجموعة TA505، المعروفة أيضًا بإسم عصابة الفدية CL0P، المشهد الأمني السيبراني من خلال استغلال الثغرات الأمنية اليوم صفر في منصات رئيسية مثل GoAnywhere MFT، PaperCut، MOVEit، وSysAid. استخدامهم المتطور لأنواع مختلفة من البرمجيات الخبيثة لجمع المعلومات وتسهيل الهجمات جعلهم تهديدًا كبيرًا، مما دفع إلى إصدار تحذيرات من وكالة الأمن السيبراني وأمن البنية التحتية (CISA) ومكتب التحقيقات الفدرالي (FBI).

في عام 2023، كانت LockBit وClop بارزتين في مجال الفدية، حيث استهدفت LockBit مجموعة من المنظمات في قطاعات تكنولوجيا المعلومات والمالية، مستغلة ثغرات أمنية مثل CVE-2023-27350 في PaperCut NG وCVE-2023-0699 في Google Chrome. Clop نفذت هجمات واسعة النطاق على كبرى الشركات، خاصةً في القطاعات المالية وتكنولوجيا المعلومات والرعاية الصحية، مستغلة ثغرات مثل CVE-2023-27350 وCVE-2023-34362 وCVE-2023-0669 وCVE-2023-35036.

هذه الحوادث تسلط الضوء على السرعة التي يمكن بها أن تتصاعد الثغرات الأمنية من النشر إلى الاستغلال المسلح وتوضح السرعة التي تتطور بها التهديدات السيبرانية عند الكشف عن الثغرات. هذا التطور السريع من النشر إلى الاستغلال والتسليح يؤكد على الحاجة الحرجة للمنظمات لمراقبة الإفصاحات عن كثب وتنفيذ آليات الاستجابة السريعة للتخفيف من الهجمات المحتملة.

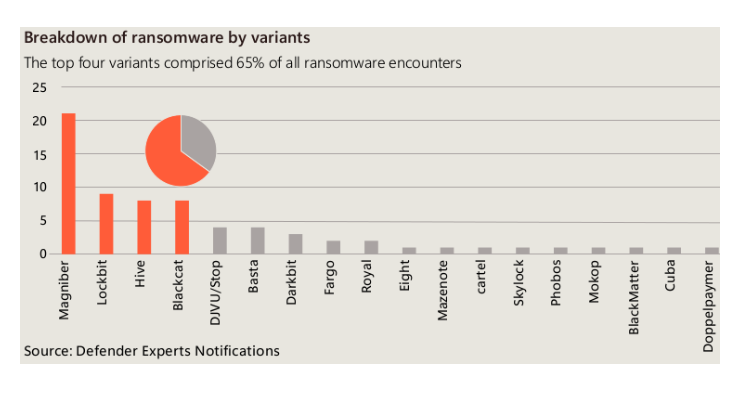

وفقا لتقرير الدفاع الرقمي السنوي لشركة مايكروسوفت: العام الماضي شهد تحولاً كبيراً في تكتيكات الجرائم السيبرانية، حيث استغل المهاجمون موارد الحوسبة السحابية مثل الآلات الافتراضية cloud machines لشن هجمات الحرمان من الخدمة الموزعة (DDoS). عندما تنشأ مئات الملايين من الطلبات في الثانية الواحدة من عشرات الآلاف من الأجهزة كجزء من هجوم، تعتبر الحوسبة السحابية أفضل دفاع لنا بسبب الحجم اللازم للتخفيف من أكبر الهجمات. تشير بيانات مايكروسوفت إلى أن المنظمات واجهت زيادة في معدل هجمات برامج الفدية مقارنة بالعام الماضي، حيث زاد عدد هجمات برامج الفدية التي يديرها البشر بأكثر من 200 في المئة منذ 2022. يشكل اكبر اربعة رانسموير 65% من الهجمات وهم: Magniber, Lockbit, Hive, Blackcat

واخيرا وفقا لتقرير لشركة سيسكو تالوس كان قطاع الرعاية الصحية والصحة العامة هو القطاع الأكثر استهدافًا في تعاملات فريق استجابة الحوادث (IR) لشركة Talos المتعلقة ببرامج الفدية وما قبل الفدية هذا العام، مقارنةً بقطاع التعليم في عام 2022.

اعداد: رامي أحمد

المراجع:

https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report-2023

https://blog.talosintelligence.com/cisco-talos-2023-year-in-review/

https://news.crunchbase.com/cybersecurity/funding-drops-eoy-2023/

https://www.npr.org/2023/01/20/1150215382/t-mobile-data-37-million-customers-stolen

https://www.emsisoft.com/en/blog/44123/unpacking-the-moveit-breach-statistics-and-analysis/

https://therecord.media/scraping-incident-genetic-testing-site